احمد باطبی

تحقیقات شرکت امنیتی Group-IB نشان میدهد که گروهی از هکرهای مبتدی ایرانی، مدیریت برخی حملات سایبری، با استفاده از باجافزار Dharma را بر عهده دارند.

بنا بر این گزارش که بیستوچهام ماه آگوست ۲۰۲۰ انتشار یافته است، هکرهای تازهکار ایرانی با انگیزههای مالی شرکتهای مختلفی در روسیه، چین، هند و ژاپن را هدف قرار دادهاند.

محققان شرکت امنیتی Group-IB از جمله دلایل آماتور بودن این هکرها را، استفاده آنها از ابزارهای مجانی موجود در اینترنت، یا بدافزارهای متنباز ارائهشده در مخزن GitHub و یا بدافزارهای بارگرفته از منابعی همچون تاگرام اعلام کردهاند. در بخشی از این گزارش آمده است که بررسی برخی نرمافزارهای مورد استفاده هکرها، مانند Defender Control و Uninstaller نشان میدهد که مهاجمان آنها را از یک سایت اشتراکگذاری ایرانی و یک کانال تلگرام ایرانی دانلود کرده و حتی در ردپای بهجامانده از این دانلودها، عبارت فارسی «دانلود نرمافزار» به چشم میخورد. به اعتقاد این محققان، هکرهای گرداننده این حملات، هنوز به حدی از توانمندی مالی نرسیدهاند که قادر باشند از بدافزارهای تجاری و پولی استفاده کنند.

هکرهای مذکور در اخاذیهای اینترنتی خود، مبلغی بین ۱۱۷۰۰ تا پنجاهونههزار دلار (به پول اینترنتی، بیتکوین 1-5 BTC) از قربانیان خود طلب میکردند که در میانگین اخاذیهای اینترنتی معمول در جهان، رقمی پایین محسوب میشود. روش آنها به این صورت بود که ابتدا با اسکنر متنباز Masscan و یا Advanced Port Scanner اقدام به جستجوی آیپیهای قربانیان میکردند تا از فعال بودن پروتکل (Remote Desktop Protocol (RDP مطمئن شوند. این پروتکل از جمله پروتکلهای شرکت مایکروسافت است که از طریق آن میتوان با یک رابط گرافیکی به کامپیوتر دیگری از راه دور متصل شد. این روش، پیشتر از سوی مجرمان سایبری دیگر، همچون Fxmsp، فروشنده بدنام اطلاعات و امکانات دسترسی غیرقانونی به شبکه شرکتها مورد استفاده قرار میگرفت. سپس هکرها از طریق نرمافزار NLBrute که لیستی از واژههای عبور مخصوص (RDP) را آزمایش میکند، اقدام به کشف آسیبپذیریهای ممکن از شبکه قربانی میکردند. از جمله آسیبپذیریهای مورد استفاده آنها، آسیبپذیری قدیمی CVE-2017-0213 بود که به آنها امکان میداد حمله خود را بر روی ویندوز نسخه ۷ تا ۱۰عملی کنند. در این نوع از حملات مبتنی بر اخاذی با باجافزار Dharma، مهاجمان برای نصب اسکریپتها و دیگر ملزومات خود به PowerShell متکی هستند. اسکریپت اصلی پس از نصب، خود را به عنوان یک جعبه ابزار معرفی و قفل کردن سیستم قربانی را از طریق رمزنگاری اطلاعات با پیامی مانند «خوش بگذره داداش!» آغاز میکند.

باجافزار Dharma از سال ۲۰۱۶ به صورت (Ransomware-as-a-service (RaaS در اختیار مجرمان متقاضی این بدافزار قرار میگرفت، اما از خرداد ماه سال جاری، کدهای این باجافزار در بازار سیاه اینترنتی در معرض فروش قرار گرفته و به همین دلیل، هکرهای غیرحرفهای و یا دارای مهارتهای پایین را نیز به خود علاقهمند کرده است. از این رو، بهکارگیری باجافزار Dharma در مباحث تحلیلی در دستهبندی اقدامات غیرحرفهای قرار میگیرد. تحلیلهای آماری نشان میدهد که از سال ۲۰۱۶ به این سو، تقریبا ۸۵ درصد حملات اینترنتی صورتگرفته با باجافزارها، از طریق Dharma انجام شده است.

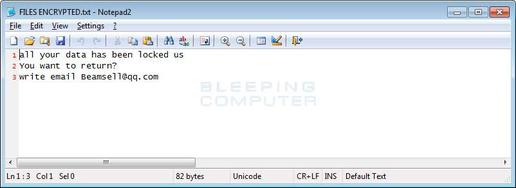

تصویری از صفحه اول نسخه Bip باجافزار Dharma. تصویر از وبسایت Bleeping Computer

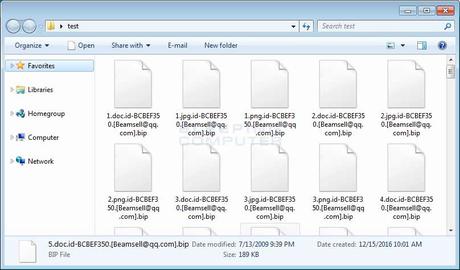

باجافزار Dharma توسط مجرمان مختلف در سراسر جهان توسعه یافته و نسخ متفاوتی از آن، چه در بخش نفوذ و راهاندازی بدافزار و چه در حوزه تصاحب اطلاعات قربانی و رمزنگاری آن تولید شده است. به عنوان مثال، در تصویر زیر، نسخه Bip باجافزار Dharma پس از نصب بر روی کامپیوتر قربانی اقدام به اسکن و رمزنگاری اطلاعات موجود کرده است.

تصویری از فایلهای رمزنگاریشده توسط باجافزار Dharma. تصویر از وبسایت Bleeping Computer

در این شیوه از رمزنگاری، باجافزار فایلهای تصاحبشده را به عنوان مثال از test.jpg به فرمت مخصوص خود، یعنی test.jpg.id-BCBEF350.[[email protected]].bip رمزنگاری کرده و حتی درایوهای موجود در نقشه هارد کامپیوتر را نیز قفل میکند.

تصویری از یادداشت ایجادشده توسط باجافزار Dharma. تصویر از وبسایت Bleeping Computer

باجافزار همچنین یادداشتی در پوشهای به نام Info.hta ایجاد میکند که هنگام گشودن ویندوز توسط کاربر با یک autorun ظاهر میشود و به کاربر میگوید که برای پس گرفتن اطلاعات رمزنگاریشده، از چه طریق باید با مجرمان تماس بگیرد. باجافزار در طول این مدت به طور خودکار پیکربندی را توسعه میدهد و هر نوع اطلاعات دیگری که به سیستم افزوده شود، رمزنگاری میشود. در صورت رسیدن به این مرحله، هیچ راهی به جز پرداخت باج درخواستشده و یا پاکسازی عمیق شبکه و بازنشانی نسخه پشتیبان وجود ندارد.

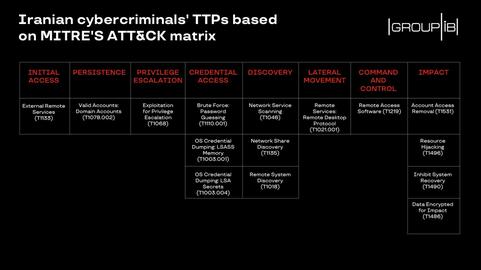

«اولگ اسکولکین»، تحلیلگر ارشد شرکت امنیتی Group-IB، در این باره گفت که تا کنون هکرهای ایرانی به صورت سنتی به جمهوری اسلامی وابسته بودهاند و عموم فعالیتهایشان در حوزه جاسوسی و خرابکاری، آن هم با حمایت حکومت انجام میشد، اما جای تعجب دارد که این بار، هکرهای ایرانی با انگیزههای مالی اقدام به حملاتی از این دست کرده و با وجود این که مجرمان از تاکتیکها و تکنیکهای متداول و پیشپاافتادهای استفاده کردهاند، عملا بسیار موفق عمل بودهاند. آقای اسکولکین با ارائه نقشه MITER ATT & CK زیر، به این نکته اشاره دارد که متنباز بودن باجافزار Dharma امکانات ویژهای را در اختیار مجرمان قرار میدهد که همین باعث بالا رفتن کاربری این بدافزار شده است.

گرافیک نحوه عملکرد هکرهای ایران از وبسایت شرکت امنیتی Group-IB

آخرین سابقه بهثبترسیده و رسمی فعالیتهای هکرهای ایرانی در حوزه باجافزار و اخاذیهای اینترنتی به باجافزار سمسام SamSam ransomware در سال ۲۰۱۸ باز میگردد. این باجافزار قوی توسط یک گروه هکری ایرانی، و مخصوص هدف قرار دادن شرکتهای خصوصی و دولتی طراحی شده و ایالات متحده آمریکا یکی از اهداف اصلی آن بود. اداره حملونقل شهر کلرادو در ایالت دنور، بیمارستان ارتوپدی در ایالت نبراسکا، شرکت MedStar Health، شرکت LabCorp of Americ و چندین بیمارستان، مدرسه، شرکت و سازمانهای دولتی در شهر نیوآرک در ایالت نیوجرسی و بندر سندیگو در کالیفرنیا از جمله قربانیان این باجافزار ایرانی بودند. در دسامبر سال ۲۰۱۸، دادگستری ایالات متحده از ایالت نیوجرسی، بیانیهای را در خصوص گروه هکری مدیریتکننده باجافزار سمسام منتشر کرد و دو تن از اعضای این گروه، به نامهای «فرامرز شاهی ساوندی» و «محمدمهدی شاهمنصوری»، هردو ساکن ایران را به توطئه برای ارتکاب به کلاهبرداری با کامپیوتر و تلاش برای آسیب رساندن به سیستمهای محافظتشده متهم کرد. در بیانیه دادگستری آمریکا آمده است که گردانندگان باجافزار سمسام در مجموع بیش از ۲۰۰ قربانی را هک و بیش از ششمیلیون دلار اخاذی کردهاند. همچنین ضرر مالی که این اخاذی به کسبوکار قربانیان وارد کرد، رقمی بیش از سیمیلیون دلار است. گروه هکری گرداننده باجافزار سمسام، اندکی پس از شناسایی این دو عضو گروه ناپدید شدند.

کارشناسان امنیتی با تاکید بر این که در دسترس بودن کدهای باجافزار Dharma حتی به مهاجمان تازهکار نیز فرصت حمله و حتی نفوذ میدهد، توصیه میکنند که برای جلوگیری از گرفتاریهای احتمالی، یا به کلی از پروتکل (Remote Desktop Protocol (RDP در شبکه خود صرف نظر کنند و یا در صورت نیاز به استفاده از آن، پورت پیشفرض پروتکل «۳۳۸۹» را مسدود و از پورت بیربط دیگری برای فعالسازی RDP استفاده کنند. همچنین تنظیمات شبکه را به شکلی تغییر دهند که تلاشهای ناموفق مهاجمان برای ورود به سیستم به شکل خودکار مسدود شود.

از بخش پاسخگویی دیدن کنید

در این بخش ایران وایر میتوانید با مسوولان تماس بگیرید و کارزار خود را برای مشکلات مختلف راهاندازی کنید

ثبت نظر