احمد باطبی

روز سهشنبه هجدهم آذر ۱۳۹۹، وبسایت «مرکز مطالعات امنیتی دانشگاه جرج تاون» مقالهای با عنوان «جرجتاون در میان اهداف دانشگاهی هکرهای تحت حمایت حکومت ایران» منتشر کرد و در آن به شرح حملات سایبری هکرهای وابسته به جمهوری اسلامی به این نهاد آموزشی مطرح در شهر واشنگتن، پایتخت ایالات متحده پرداخت. مطلب زیر خلاصهای است از گزارش دانشگاه جرج تاون:

«آیدو والکان» (Ido Wulkan)، نگارنده این مقاله گفته است جدیترین حمله سایبری اخیر به دانشگاه جرجتاون، در ماههای ابتدایی سال جاری میلادی انجام شد. مهاجمان، گروهی از هکرهای وابسته به حکومت ایران بودند که از آنها با نام «کتابدار خاموش» (Silent Librarian) و «ای.کی.ای کوبالت دیکنز» (a.k.a Cobbalt Dikkens) یاد میشود. این گروه از مجرمان سایبری از سوی «موسسه مبنا» در ایران استخدام شده و از سال ۲۰۱۳ به این سو، بسیاری از دانشگاهها و نهادهای علمی را در سراسر جهان مورد حمله قرار دادهاند.

اطلاعات علمی سرقت شده توسط این گروه، مورد بهرهبرداری سپاه پاسداران انقلاب اسلامی و یا دانشگاههای ایران قرار گرفته و گاه نیز در وبسایتهای خصوصی داخل ایران به فروش رسیدهاند.

دامنه این تهدیدهای اینترنتی تا جایی گسترش پیدا کرد که در ماه مارچ ۲۰۱۸، پلیس فدرال امریکا (FBI) علیه یک جمع ۹نفره از این گروه پروندهای گشود و دستگاه قضایی ایالات متحده نیز برای آنها به اتهامهای «شرکت در حملات سایبری سازمانیافته»، «نفوذ به شبکه صدها دانشگاه، شرکت و سازمانهای خصوصی و دولتی در داخل و خارج از خاک امریکا» اعلام جرم کرد.

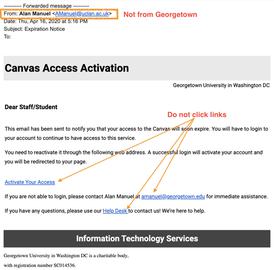

بار دیگر، در ماه آوریل سال جاری، اعضای هیات علمی دانشگاه جرجتاون یک ایمیل از هویتی جعلی به نام «آلن مانوئل» (Alan Manuel) دریافت کردند که حاوی یک پیوند و پیامی کوتاه بود با این مضمون که دسترسی آنها به پایگاه آموزشی موسوم به «کَنواس» (Canvas) قطع خواهد شد.

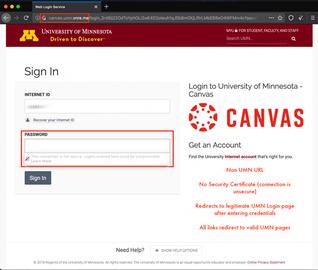

کلیک بر روی این پیوند، قربانیان را به صفحهای جعلی هدایت میکرد که به منظور سرقت اطلاعات آنها، بر روی دامنهای جعلی (vnre[.]me) اما مشابه به دامنه واقعی و صفحهای شبیه صفحه اصلی پایگاه آموزشی دانشگاه طراحی شده بود.

مهاجمان برای مخفیکردن اطلاعات خود و جلب اعتماد قربانیان، از سرویس امریکایی «کلود فلر» (CloudFlare) برای مبهم سازی مشخصات دامنهها و زیردامنههای جعلی خود استفاده و آنها را با آیپیهایی نظیر «104[.]31[.]79[.]23» و «104[.]31[.]78[.]23» فعال کرده بودند.

یکی از سرویسهای کلودفلر، ارایه «دیاناس»(DNS) مخصوص این شرکت برای پنهان کردن مشخصات واقعی وبسایتها است. عموم کاربران با استفاده از این سرویس مجانی میتوانند علاوه بر پنهان کردن مشخصات فنی پایگاه اینترنتی خود از دید هکرها، وبسایت و یا سرور خود را در مقابل برخی حملات سایبری، نظیر حمله نوع «DDoS» یا ناتوانسازی سرور از ارایه سرویس، از طریق هدف قرار دادن پهنای باند محافظت کنند. این امکان پنهانسازی به هکرها نیز برای مبهمسازی اطلاعات، ابزار و زیرساختهایشان کمک و امکان رصد هویت و عملکرد آنها را تا حد زیادی سلب میکند.

در این دوره از حملهها، بسیاری از دانشگاههای امریکایی و غیرامریکایی مورد حمله هکرهای وابسته به حکومت ایران قرار گرفتند که از آن جمله میتوان به دانشگاههای «وودبری»، «مینه سوتا»، «سیاتل اقیانوس آرام»، «سین سیناتی»، «جان هاپکینز»، «ایالتی میشیگان»، «کالیفرنیای جنوبی»، شمال غربی، «ماساچوست»، «اورگان غربی»، «ایالتی میسوری» و «سنت جان» در ایالات متحده و دانشگاههای بریتانیا مانند «آکسفورد»، «لیورپول جان»، «مورس»، «ولورهمپتون»، «بات»، «وست مینستر» و «کالج لندن» اشاره کرد. همچنین دانشگاههای «نیوبرانزویک» و «یورک» در کانادا نیز بخشی از اهداف این سرقت علمی بودند.

بیشتر زیردامنههای جعلی مورد استفاده هکرها، قربانیان را به پایگاههای آموزشی، مانند کنواس(Canvas)، «مودل»(Moodle) و «بلکبورد»(Blackboard) منتقل میکرد این دانشگاهها از آنها برای آموزش و ارتباط استاد و دانشجو استفاده میکردند. این یعنی مهاجمان به دنبال گردآوری اطلاعاتی بودند که امکان ورود آنها به این سیستمهای آموزشی و دسترسی به کتابخانهها و سرمایههای علمی، داراییهای معنوی، مواد پژوهشی، مقالات و نشریههای علمی انواع رشتههای تحصیلی را فراهم میکرد.

طراحان این صفحات جعلی، کدهای «اچتیامال»، «جاوا» و «سیاساس» و حتی تصاویر نسخه اصلی این صفحات را برداشته و بعد از تغییرات متناسب با هدف خود، آنها را به شکلی پیکربندی کرده بودند که پس از گرفتن اطلاعات قربانی، آنها را بدون جلب توجه، به صفحه واقعی این پایگاههای آموزشی منتقل میکند. مهاجمان برای قابل اطمینان جلوه دادن صفحات جعلی، از گواهینامههای رایگان «Let’s Encrypt» برای پروتکلهای «SSL» و «TLS» استفاده میکردند.

در کیفرخواست دستگاه قضایی ایالات متحده آمده است که هکرهای وابسته به حکومت ایران هزاران استاد دانشگاه را هدف حملات سایبری قرار داده و چیزی در حدود سه و نیم میلیون دلار از سرمایههای علمی و مواد دانشگاهی آنها را به سرقت بردهاند. محتوای سرقت شده توسط موسسه مبنا در اختیار سپاه پاسداران انقلاب اسلامی و یا دانشگاههای ایران قرار گرفته و یا در بازار سیاه منابع علمیآموزشی نظیر «مگاپیپر» (Megapaper)، «گیگاپیپر»(Gigapaper) و«یونیاکون» (Uniaccoun) به فروش میرسند. برخی از مدارک و منابع سرقت شده با مبلغی کمتر از ۶۰ سنت امریکا فروخته میشوند. اما برای یک دوره یک یا دوماهه دسترسی متقاضی به منابع مهمتر و کمیاب، تا ۱۵دلار امریکا حق اشتراک تعیین شده است.

«بنجامین رید»، مدیر ارشد تجزیه و تحلیل جاسوسی سایبری در «شرکت فایر آی» (FireEye) و از مدرسان برنامههای مطالعات امنیتی دانشگاه جورجتاون گفته بررسی حملات سایبری به دانشگاههای مختلف در جهان با شیوه موسوم به «تاکتیک، تکنیک و روشها» (TTPs) انجام شده است؛ یعنی رصد عملکرد گروه هکری کتابدار خاموش (Silent Librarian) نه به شکل نزدیک بلکه از طریق دامنههای مورد استفاده آنها انجام شده است. با این وجود، هرچند به نظر میرسد این مجموعه حملهها کار آنها است اما نمیتوان به شکل صد در صد گفت که تنها این گروه هکری وابسته به حکومت ایران است که حمله به دانشگاهها را در این سطح وسیع انجام داده است.

با این که معمولا هکرهای حکومتی موضوع پنهانسازی هویت خود را بسیار جدی میگیرند اما هکرهای گروه کتابدار خاموش بیمحابا به دانشگاهها حمله و حتی در موردی از نام و شماره ثبت یک نهاد خیریه استفاده کردهاند؛ این یعنی یا حفظ هویت برای مهاجمان اولویت چندانی نداشته و یا توانایی مالی آنها به حدی نبوده است که قادر به خرید زیرساختهای لازم برای پنهان ماندن در فضای مجازی باشند. اما هرچه هست، تکنیکهای آنها به نظر کارساز میرسد.

عملیات «حوزه خاکستری» (gray zone)، از جنبه استخدام مجرمان سایبری توسط دولتها فقط مختص ایران نیست، چین و روسیه مدتها است که این شیوه را برای کارزارهای سازمانیافته دولتی به کار گرفتهاند. برخی فعالیتهای مجرمانه هکرها مستقیما مرتبط با دولتها هستند. آنها مرتکب جرم میشوند اما با تقسیم منافع کسب شده با نهاد قدرت، هر دو از آن بهره میبرند؛ یعنی هم مجرم از جرمش لذت میبرد و هم دولت از کشف یک استعداد پرفایده در قلمرو مجرمان خود خرسند است.

در عملیاتهای خاکستری، واحدهای هکری دولتی معمولا ماموریتهای خود را به شکل مستقل انجام میدهند؛ مثلا گروهی از هکرهای واحد وظیفه میزبانی را بر عهده میگیرند و شخصی کار خرید آیپیها را انجام میدهد. ممکن است گروهی وظیفه ارسال گسترده هرزنامهها را برعهده داشته باشند و گروه دیگری از باجافزارها کسب درآمد کند. از این رو نمیتوان به طور مشخص گفت که چه کسی مسوول انجام چه جرمی است. با اینحال، عدم رغبت مردم به مراوده و معامله با مجرمان سایبری و فشارهای دیپلماتیک به دولتها طبعا به کاهش جرایم سایبری، به ویژه جرایم برآمده از کشورهای اروپای شرقی(origin) کمک خواهد کرد.

در مورد هکرهای وابسته به جمهوری اسلامی نیز به همین شکل است. آنها ماموریت دولتی داشته و برای انجام این دست جرایم، مجوز دارند. بسیاری از افراد و گروههای هکری در ایران دارای فقط یک شغل هستند. طبعا برای آنها سرقت سرمایههای دانشگاهی و کسب درآمد بیشتر، یکی از منطقیترین روشها است. تحریمهای امریکا، ایران را از دستیابی به منابع مالی و علمی محروم کرده است. اگر به این شکل نبود، آنها از شیوههای قانونی برای تامین چنین نیازهایی استفاده میکردند.

از سال ۲۰۱۸ که کیفرخواست دستگاه قضایی امریکا علیه هکرهای حکومت ایران صادر شد، چندین گزارش دیگر از سوی شرکتهای خصوصی امنیت سایبری با موضوع هدف قرار گرفتن دانشگاهها و نهادهای آمورشی انتشار یافت که گزارش سال ۲۰۱۹ «شرکت سکیور ورک»(SecureWorks) و گزارش اکتبر ۲۰۲۰ «شرکت مالوربایتز»(Malwarebytes) از آن جملهاند.

سیاستمداران درحالی به دنبال راهی برای جلوگیری از تکرار چنین جرایمی هستند که جامعه جهانی از حملات باجافزاری «ناتپتیا» (NotPetya) و «واناکرای» (Wannacry) متحمل هزینههای فراوانی شده است. فارغ از سرقت سرمایههای معنوی، هک شدن حسابهای کاربری استادها و دانشجویان دانشگاه جورجتاون، تاثیری سو بر مناسبات آنها با دولت و جوامع اطلاعاتی امریکا خواهد داشت. این درحالی است که گروه دیگری از هکرهای ایرانی موسوم به «بچهگربههای جذاب»، حسابهای کاربری و ایمیلهای مقامات فعلی و سابق دولت امریکا را نیز هدف قرار دادهاند. دانشگاهها معمولا از برخی دستورالعمل و توصیههای امنیتی مربوط به فعالیتهای آنلاین به دلیل التزامشان به هنجارهای حوزه آزادی علم پرهیز میکنند و این کار را بیش از پیش سختتر میکند.

ایران به دلیل تنش سیاسی عمیق طولانی و هزینههایی که تحریمهای ایالات متحده به این کشور وارد کردهاند، مجرمان سایبری تحت تعقیب را استرداد نمیکند. با این شرایط، پرسش این است که تنها صدور تعقیب قضایی تا چه اندازه میتواند مانع بروز چنین جرایمی شود؟

***

پی نوشت

* اصطلاح «حوزه خاکستری» (gray zone) به مدل عملیاتی گفته میشود که در آن، دشمن جنگ را از فضای نظامی خارج و آن را در محیطهای غیرنظامی ادامه و گسترش میدهد. حملات سایبری، تلاش برای تاثیر بر انتخابات کشورهای دیگر، اخلال در سیستم اقتصادی با استفاده از روشها و ابزارهای غیرنظامی یا غیر متعارف و مواردی از این دست، چالشهای خاکستری هستند که کشورهای مختلف خارج از میدان جنگ آنها را علیه کشورهای دشمن و یا رقیب بهکار میگیرند.

** اصطلاح «تاکتیک، تکنیک و روشها» (Tactics, Techniques and Procedures (TTPs)) در صنعت سایبری مفهومی است برای توصیف رفتار افراد و گروههایی که در فضای مجازی به عنوان یک تهدید تلقی میشوند؛ به عنوان مثال، برای یک هکر، دسترسی اولیه به هدف یک تاکتیک است که او در پیش گرفته است. کارهایی که برای گرفتن این دسترسی انجام میدهد، مثلا شناسایی و نفوذ به یک ضعف امنیتی در دیتابیس وبسایت، تاکتیک و درنهایت، نحوه انجام این نفوذ و گرفتن دسترسی از هدف، روش او محسوب میشود. با بررسی و تحلیل تاکتیک، تکنیک و روش مهاجمان میتوان تصویری کلی از هویت، هدف و نحوه عملکرد آنها ترسیم کرد.

از بخش پاسخگویی دیدن کنید

در این بخش ایران وایر میتوانید با مسوولان تماس بگیرید و کارزار خود را برای مشکلات مختلف راهاندازی کنید

ثبت نظر